Da anni oramai, in Italia e non solo, si assiste a una vera e propria di fobia delle intercettazioni: tutti riteniamo di avere telefoni e computer sotto controllo. Tutti, almeno una volta nella vita, abbiamo pensato di essere spiati a causa di una paura sviluppata nei confronti dello strumento (il telefono cellulare o il pc) che non conosciamo bene. "Qualche amico psicologo mi ha spiegato – racconta Paolo Dal Checco, consulente informatico forense – che la stessa cosa accadeva quando sono nate le prime tv. Chi vedeva nello schermo giornalisti e presentatori televisivi aveva la sensazione di essere a sua volta visto mentre era sul divano, nella propria abitazione. Con lo smartphone accade esattamente la stessa cosa: possediamo uno strumento che ci permette di raggiungere il mondo intero e abbiamo paura che il mondo intero riesca a entrare nello strumento e spiarci. E quindi anche le persone che tendenzialmente non hanno alcuna ragione per temere possibili intercettazioni, sono convinte che ci sia qualcuno disposto a investire tempo e denaro per tenerle sotto controllo".

Snowden: "Milioni di telefoni controllati dall’Nsa"

Questa fobia, già presente, si è diffusa ulteriormente a partire dal giugno del 2013, quando Edward Snowden, ex consulente dell’Nsa, ha raccontato al mondo intero le attività di sorveglianza di massa nei confronti dei cittadini statunitensi e stranieri compiute dall’agenzia a partire dal 2001. Le inchieste sul Datagate, condotte dal Guardian e dal Washington Post, si sono allargate a macchia d’olio, superando i confini nazionali. Si è scoperto che a essere sotto controllo fossero, non solo i telefoni cellulari di molti leader mondiali, ma milioni di telefonate effettuate in diversi Paesi europei, tra cui l’Italia. L’Nsa si era infiltrata regolarmente nei data center di Google, Yahoo e altre aziende statunitensi per collezionare i dati degli utenti.

Nella maggior parte dei casi, a spiarci è il vicino di casa, l’amico o l’ex

Al di là delle rivelazioni di Snowden e del Datagate, che hanno fatto tremare i palazzi del potere, "ciò che accade nella maggior parte dei casi, almeno secondo la mia esperienza, è molto più semplice", spiega Dal Checco. Quotidianamente c’è gente che si rivolge alla sua società, lo studio associato DiFoB (Digital Forensics Bureau) di Grugliasco, vicino Torino, per far esaminare il proprio pc o telefono, convinta che siano sotto controllo. Alcune volte queste persone ritengono che a spiarle sia qualcuno che conoscono, altre volte qualcuno che non conoscono. Nei casi in cui i tecnici riscontrano un’effettiva attività di spionaggio, dietro c’è quasi sempre una persona nota: un amico, la fidanzata, il marito o l’ex.

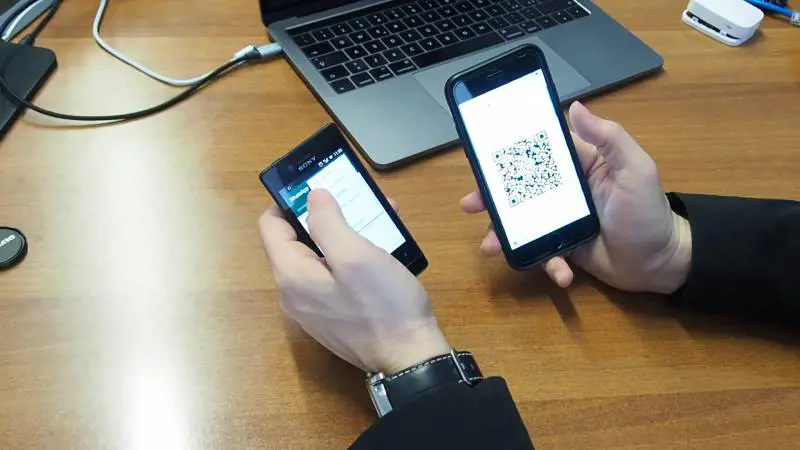

Attenzione a whatsapp web

Le tecniche utilizzate spesso sono molto semplici e non necessitano di specifiche competenze informatiche: possono essere adottate anche da un ragazzo di 13 anni. La prima è whatsapp web: una funzione dell’app di whatsapp che permette di sincronizzare un altro dispositivo, un computer o un cellulare, con la chat della vittima. "Il marito, l’amico, la moglie o l’ex prendono in mano il telefono, attivano la sincronizzazione di whatsapp sul proprio cellulare ed è fatta: all’insaputa della vittima visualizzano in tempo reale i messaggi inviati e ricevuti – spiega Dal Checco -. E tutto questo può andare avanti per mesi. Chiunque può rilevare se il proprio telefono è stato acquisito tramite il mirror di whatsapp web. Basta andare nel menù della chat, cliccare su whatsapp web e verificare se ci sono sistemi sincronizzati. In questo caso, disabilitarli e impedirgli di accedere ancora". Sembra banale, ma in realtà la maggioranza delle persone non sa neppure dell’esistenza di questa funzione (clicca qui per vedere come disattivare la sincronizzazione).

E ai programmi nati per la sicurezza

Ci sono poi altri casi in cui la vittima viene spiata attraverso un trojan installato sul suo cellulare. È molto più difficile accorgersi della presenza di questi programmi, per cui è necessario rivolgersi a esperti, soprattutto se sono scritti a mano. "Se però si tratta di programmi di uso comune, un buon antivirus è in grado di rilevarne la presenza", sottolinea Dal Checco. Ci sono poi alcuni strumenti che si possono acquistare in internet per pochi euro all’anno e che permettono di monitorare quello che accade sul computer o sul cellulare anche a fini di sicurezza. Per esempio ce n’è uno (cerberusapp) che controlla in cellulare e, in caso di furto, verifica che cosa sta facendo il ladro. Questo sistema può essere utilizzato pure per spiare quello che accade sul telefono. "Uno strumento creato a fini di protezione e sicurezza, può essere utilizzato a fini di spionaggio - prosegue l'esperto -. Si tratta di programmi che si installano in modo totalmente invisibile, cioè non è possibile rilevarne la presenza guardando il cellulare. Chi usa il telefono, che sia il ladro o il marito o l’ex, non si accorge di essere controllato. intanto, chi utilizza il programma può localizzare in qualunque momento la posizione del telefono, bloccarlo o sbloccarlo, fare il backup dei dati (acquisire tutti i dati presenti sul cellulare), registrare l’audio (il dispositivo diventa così una sorta di microspia) o scattare delle fotografie con la camera posteriore o con quella anteriore, catturare video e screenshot, mandare un sms o leggere tutti quelli inviati e ricevuti, e perfino cancellare l’intera memoria del telefono (clicca qui per vedere come funziona il programma). E l’utente non sa nulla, non sa neppure che l’applicazione è stata installata. La cosa preoccupante è che questo programma esiste già, non bisogna scriverlo. L’unica certezza è che installarlo da remoto è complicato, per farlo è necessario avere il telefono in mano almeno per una ventina di secondi", assicura Dal Checco.

Come possiamo metterci al sicuro da questo genere di intercettazioni?

Quali regole dobbiamo seguire per evitare questo tipo di intercettazioni? Innanzitutto utilizzare un buon antivirus. Come sottolinea Dal Checco, "in molti sono convinti che non serva, e in effetti in alcuni casi non è sufficiente per bloccare queste di minacce. Sicuramente, però, è un ingrediente base per proteggersi, se viene aggiornato periodicamente. Poi è importantissimo fare attenzione alle nostre attività su internet. Se ci viene inviata una mail con un allegato, prima di aprirlo, dobbiamo verificarne la provenienza della mail. Verificare che chi ci ha scritto ha un motivo per mandarci un allegato, una fotografia oppure una fattura. Ad esempio, uno dei metodi molto utilizzati è quello di inviare finte fatture da parte di operatori telefonici o dell’energia elettrica.

L’utente le riceve, le apre convinto di trovare la bolletta del suo cellulare, e invece c’è uno di questi programmi che, una volta avviato, spia il computer, oppure ne cripta il contenuto per chiedere un riscatto alla vittima (si tratta dei cosiddetti ransomeware, ndr.)".Ultimo importantissimo consiglio: "Mai lasciare incustodito il cellulare", parola di esperto.